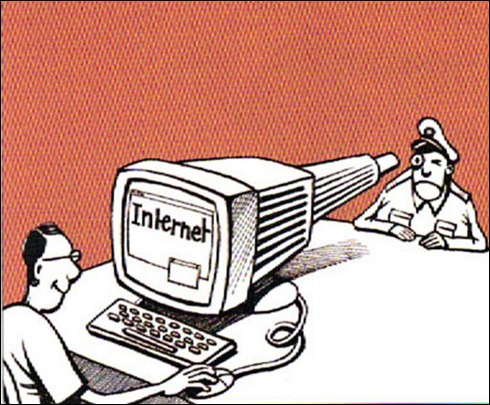

Сегодня мировой рынок цифровых услуг в лице производителей, потребителей и маркетологов извлекает такое количество личной информации о частных пользователях, что спецслужбам остается только снимать нужные им сливки…

Суть всех новых медиа — наличие персонального идентификатора, который превращает любое техническое устройство в канал обратной связи и, по сути, утечки информации о клиенте. О чем последний может и не подозревать. Ровно то же делают гаджеты и современные технологии маркировки товаров.GPS сообщит о вашем местонахождении, а местный ресторанчик пришлет вам меню; упаковка с использованием радиометок (RFID) сама расскажет, а то и покажет по смартфону все преимущества товара, лежащего на полках супермаркета, в который вы зашли; штрих-коды «быстрого отклика» (QR), если вы сфотографируете их на свой мобильный, заставят браузер телефона открыть сайт фирмы-производителя с подробной информацией о товаре.

И пока вы будете наслаждаться в этом потребительском раю, маркетологи составят «профиль клиента», а спецслужбы, контролирующие коммерческий хостинг, при необходимости заведут «дело оперативной разработки».

Ваше любопытство позволит специалистам цифрового маркетинга создать под вас так называемый путь *«Путь клиента» — технология планирования, созданная в агентстве Ogilvy & Mather. Описывает путь, следуя которому человек размышляет о выборе товаров и услуг

клиента.

Отслеживая этот «путь», специалисты смогут узнать о человеке больше, чем он может представить: переключая каналы цифрового телевидения, вы рассказываете не только о культурных и информационных пристрастиях, но и о политических предпочтениях. Перелистывая втихаря от детей и близких сайты эротического содержания — делитесь интимной информацией о своих сексуальных пристрастиях. Получая on-line консультацию у врача, результаты анализов или просто покупая лекарства в интернет-аптеке — сообщаете сведения о болезнях своей семьи.

Следы, оставленные в интернете, могут рассказать даже о тех желаниях, которые человек еще не осознал. Не зря среди гуру цифрового маркетинга существует мнение, что поисковики — это базы данных «о намерениях». А это уже ключ к манипулированию. Так, весной 2010 года в интернет попали компрометирующие видеоролики с участием лидеров несистемной оппозиции и «фотомодели» Кати Му-Му.

Девушка выходила на ничего не подозревающих людей через социальные сети, чтобы втереться в доверие, ссылалась на общих знакомых, которых легко было установить через интернет, после чего приглашала к себе на квартиру, где на скрытые видеокамеры фиксировались сцены интимного характера.

С момента первой встречи и до момента появления видеороликов в Сети прошло больше года, но все это время жертвы не подозревали о провокационном характере связи, так грамотно был обставлен момент первого знакомства через интернет.

On-line-опера

Комплекс мероприятий, направленных на получение и изучение сведений о конкретном человеке, на лексиконе спецслужб называется «оперативная установка». Общий список вопросов можно разбить на три основных блока. Первый — «установочные данные». Это ключевые сведения об объекте изучения, как то ФИО, дата и место рождения, адрес по прописке, биография и т.п.

Второй — «характеризующие данные». Это ценностные и поведенческие особенности человека, его психологический портрет. И наконец, сведения о ежедневной жизни — маршруты движения, часто посещаемые места, контакты, связи, любовники, любовницы и прочее.

Иногда интернет может стать чуть ли не единственным способом проникновения в закрытые группы общества. Например, следствие по делу об убийстве Станислава Маркелова и Анастасии Бабуровой активно использовало данные, найденные в Сети. Откровенные посты одного из свидетелей по этому делу, Алексея Барановского, насчет профессионализма Тихонова в области «партизанской борьбы» стали серьезным аргументом для суда присяжных.

Задачи оперативной установки могут быть самые разные. Одной из быстро растущих ниш на рынке детективных услуг является сбор сведений, доказывающих супружескую неверность. После того как суды стали рассматривать сообщения СМС в качестве законных улик, многие частные детективы начали активно пользоваться услугами хакеров.

Как рассказал The New Times старший офицер Управления внешней контрразведки СВР Василий Г., «сбор данных о человеке в интернете можно сравнить с методикой экспресс-изучения, часто применяемой в американских спецслужбах: в течение короткого промежутка времени к объекту изучения под разными предлогами могут подойти десятки разных людей. Один человек выведет объект на разговор о детях, другой — о работе, третий — о досуге.

Из этих «обрывочных сведений» будет составлена мозаика личностного и социального профиля человека. Сегодня это с гораздо большим успехом делается в разного рода чатах и блогах. Причем информация, получаемая подобным образом из интернета, намного информативнее, так как содержит фото, видео и огромное количество контактов, установить которые не представляет труда».

IQ-агенты

Как пошутил полковник аналитического управления Службы внешней разведки Михаил К.: «После полномасштабного внедрения технологий web 3.0, называемых еще «семантическим интернетом», сразу *«Семеркой» в СССР называли подразделения 7-го Управления КГБ, занимавшиеся наружным наблюдением — слежкой за порученными объектами появится web 7.0 — роботизированная «семерка», собирающая частную информацию в интернете, применяя для этого специальные программы смыслового поиска — так называемые «интеллектуальные агенты».

Эволюция интернета насчитывает три фундаментальных этапа. Первый — web 1.0. Сравнительный аналог — всемирная электронная библиотека с магазином. Можно смотреть и покупать. Второй этап — web 2.0: социальная сеть, активное общение и взаимодействие пользователей. Пользователи начинают оставлять в Сети огромное количество цифровых следов. Бесконечные «облака» этих цифровых отметин фильтруют поисковики, но пока это поиск по ключевым словам. Соединять слова в смыслы должен человек.

Следующий этап — web 3.0. Это принципиально другой уровень: новое поколение поисковиков с опорой на упомянутых «интеллектуальных агентов» теперь может находить ответы на заданные вопросы с минимальным участием человека. Пример уже действующего семантического поисковика — дополнение к браузеру Firefox, программное обеспечение BlueOrganizer.

Это приложение автоматически создает контекстное меню на страницах, которые вы посещаете, а после его обработки может искать и систематизировать нужную информацию уже без вашего участия. Конфигурацию поиска для «интеллектуальных агентов» (набор интересующих вопросов) может задать пользователь или, как в случае с BlueOrganizer, программа может сделать это самостоятельно.

Хуже, если задание для поиска сформулируют профессионально обученные реальные агенты совсем не виртуальной спецслужбы.

Манипуляция

Самый сильный игрок на поляне интернет-контроля личной жизни граждан — это, конечно, государство. По заказу Большого Брата могут быть взломаны любые сайты и любые страницы в соцсетях, как это, например, было со страничками Владимира Прибыловского (владелец ресурса «Антикомпромат.ру») и Андрея Мальгина (блогер, в прошлом главный редактор журнала «Столица»).

При желании управление «К» может «договориться» с поисковиками вроде Яндекса о том, чтобы в их топы не попадали посты с нежелательной для власти информацией или написанные неугодными авторами или СМИ. Оруэлл отдыхает. Или, как любят шутить в российских спецслужбах, даже если у вас паранойя, это еще не значит, что вас не преследуют.

Инструкция для параноика

Правила безопасности в виртуальном мире

Составлено по рекомендациям экспертов, профессионалов, опытных пользователей и частных детективов

1. Не пиши лишнего.

2. Не пользуйся геолокационными сервисами типа Foursquare, где надо отмечать, в какое кафе и бар и когда ты пришел.

3. Не пользуйся социальными сетями. Если пользуешься, указывай минимум информации, не публикуй посты, не сообщай о своих перемещениях и событиях в частной жизни.

4. При заполнении анкет при регистрации на различных сервисах используй ненастоящие данные — улица, номер дома, паспортные данные, домашний телефон.

5. При регистрации многие сервисы предлагают выбрать секретный вопрос, на который можно ответить, если забываешь свой пароль. В случае правильного ответа система позволяет тебе заменить старый пароль. Вопрос, устанавливаемый большинством систем по умолчанию: «Девичья фамилия матери». Лучше всего писать не фамилию, а какое-нибудь слово или словосочетание. Например, «зеленая табуретка». Или выбирать другие вопросы.

6. Создавай сложные пароли. Поразительно, но самый популярный пароль — 123456. Нельзя создавать пароль, совпадающий с датой рождения, именем и фамилией, названием места работы, и вообще иметь что-то хоть отдаленно похожее на человеческий язык. Чем больше символов в пароле — тем лучше. 5j6svpkj7 — неплохой вариант.

7. Не используй одинаковый пароль на разных сервисах.

8. Регулярно меняй все пароли.

9. Не держи секретные документы на почте и других онлайн-сервисах.

10. Для секретной переписки используй отдельные почтовые аккаунты, не имеющие никакой личной информации.

11. Внимательно следи за перемещениями по Сети, чтобы не натыкаться на сомнительные сайты, на которых часто содержатся вирусы.

12. Не пользуйся малоизвестными и непроверенными временем онлайн-магазинами.

13. Не пользуйся приложениями в социальных сетях — через них, может, уже и утекала информация.

14. Не публикуй свои паспортные, пенсионные, страховые, банковские и другие данные.

15. Не пости и не упоминай свой номер телефона, домашний адрес и другую информацию.

16. Не ищи подозрительного в Google.

17. Google архивирует всю историю запросов. Если не хочешь, чтобы твои запросы были разложены и сохранены по дням-часам, воспользуйся Scroogle Scraper. Это поиск на базе Google, который использует фальшивые IP-адреса.

18. Используй искажающие прокси-серверы, которые зашифруют твой IP-адрес. Например — anonymizer.ru.

19. Не используй распространенные браузеры. Пользуйся браузером eCapsule (стоимость — $30). Он не сохраняет никаких данных, не показывает ваш IP и открывается только по паролю.

20. Не забывай: все, что попало в Сеть, остается там навсегда. И всегда может быть найдено.

Reviewed by Симонов И

on

15:22

Rating:

Reviewed by Симонов И

on

15:22

Rating:

Комментариев нет:

Дорогие читатели!

Мы уважаем ваше мнение, но оставляем за собой право на удаление комментариев в следующих случаях:

- комментарии, содержащие ненормативную лексику

- оскорбительные комментарии в адрес читателей

- ссылки на аналогичные проекту ресурсы или рекламу

- любые комментарии связанные с работой сайта